ASSISTENZA E VENDITA PER AZIENDE E PRIVATI

BitB

L'attacco Browser in the Browser

un sistema ruba password

É stata resa nota una tecnica che impone un profondo cambiamento alle regole di sicurezza, perché è in grado di imitare quasi perfettamente sia il nome del sito, sia la connessione SSL (gli indirizzi che iniziano per “https://” invece di “http://“) inserendo l’icona del lucchetto prima dell’URL (indirizzo del sito). Questa tecnica si chiama Browser in the Browser, abbreviato in BitB.

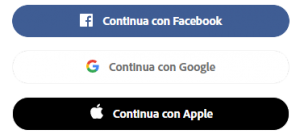

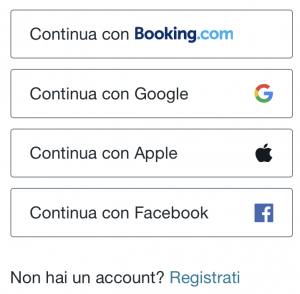

Solitamente si avvalgono di quelle finestre di dialogo che si utilizzano per accedere la prima volta a un sito, per evitare di dover creare un account e una password appositamente vi dicono “login con Facebook”, “login con Microsoft”, “continua con Apple”, “collegati usando Google” o similari che vi propongono appunto di usare un vostro account esistente per il sito a cui volete registrarvi. É fin troppo semplice, creare una versione fraudolenta di queste finestre di dialogo e farla apparire sullo schermo della vittima.

Solitamente si avvalgono di quelle finestre di dialogo che si utilizzano per accedere la prima volta a un sito, per evitare di dover creare un account e una password appositamente vi dicono “login con Facebook”, “login con Microsoft”, “continua con Apple”, “collegati usando Google” o similari che vi propongono appunto di usare un vostro account esistente per il sito a cui volete registrarvi. É fin troppo semplice, creare una versione fraudolenta di queste finestre di dialogo e farla apparire sullo schermo della vittima.

Il nuovo trucco, che può ingannare maggiormante è che viene aggiunta alla finestra di dialogo un bordo superiore che imita la testata di un browser.

La vittima, di conseguenza, crederà che la finestra di dialogo sia la finestra del browser, e quando va a controllare il nome del sito e la presenza del lucchetto, seguendo le classiche regole di sicurezza, guarda il nome del sito mostrato nella finta testata del browser, che è sotto il controllo del truffatore.

La vittima, sarà così convinta che la finestra di dialogo sia la vera finestra del browser, e rimarrà anche ingannata dal nome del sito e relativa sicurezza (l’icona del lucchetto per indicare che è attivo l’SSL, https), tutto creato ad arte sul sito che è sotto il controllo del truffatore. UN ESEMPIO QUI A FIANCO.

La vittima, sarà così convinta che la finestra di dialogo sia la vera finestra del browser, e rimarrà anche ingannata dal nome del sito e relativa sicurezza (l’icona del lucchetto per indicare che è attivo l’SSL, https), tutto creato ad arte sul sito che è sotto il controllo del truffatore. UN ESEMPIO QUI SOPRA.

Il ladro di password, può far comparire in questa testata il nome di un sito a suo piacimento, per cui se vuole per esempio rubare una password di un account Google metterà in questa falsa testata accounts.google.com, se vorrà rubare le credenziali di Facebook, scriverà www.facebook.com e così via. E per di più potrà anche inserire l’icona del lucchetto, fintamente rassicurante.

Modelli demo pronti sono disponibili on line a chiunque, si trovano anche video tutorial per creare questo BitB. La semplicità di questo metodo è preoccupante, ed è inevitabile che questa tecnica verrà utilizzata dai truffatori. Questa tecnica è stata usata, nel 2020, per rubare password del servizio di distribuzione di videogiochi Steam.

QUI UN ESMPIO DI BROWSER IN THE BROWSER, potrete provare a spostare la finestra che apparirà sulla sinistra e testarla, come potrete vedere la finta finestra non riesce a spostarsi oltre la finestra del browser, se provate a spostarla verso l’alto, raggiunto l’apice della finestra non può andare oltre. PER VEDERE E PROVARE UN ESEMPIO DI TRUFFA CON BitB CLICCA QUI.

Quindi non è più sufficente controllare il nome del sito e l’eventuale assenza del lucchetto. C’è un modo abbastanza semplice per distinguere un sito fraudolento che usa questa tecnica rubapassword da un sito autentico. Consiste nel provare a spostare la finestra di dialogo: se è vera, sarà possibile spostarla in modo che si sovrapponga, o esca alla vera testata del browser; se è falsa, questo spostamento la farà finire sotto la vera testata.

Attivando l’autenticazione a due fattori su ogni account, usando le apposite istruzioni facilmente reperibili, anche se si sbaglia e si digita la propria password in un sito Truffa, i ladri non potranno comunque prendere il controllo dell’account e sarà sufficiente cambiare la password.

Il browser-in-the-browser e prevede la simulazione di una finestra di accesso all’interno di un altro sito web per trarre in inganno l’utente e indurlo a inserire le proprie credenziali, in modo da poterle memorizzare e renderle disponibili ai responsabili dell’attacco. La logica alla base è semplice: dal momento che gli URL sono univoci e non è possibile clonarli, pertanto un malintenzionato può procedere a creare un sito con un URL leggermente diverso, ma facilmente confondibile da un utente distratto, per poi creare all’interno della pagina una “pagina di browser virtuale” perfettamente funzionante che simuli in tutto e per tutto, ad esempio, la finestra di login di Google Accounts. In questo modo, il malcapitato, convinto di stare semplicemente facendo l’accesso a un sito web con le proprie credenziali, si ritroverà vittima di un attacco di phishing di tipo BitB.

Come sempre prevenire è meglio che curare.

Il BITB o “Browser-in-the-Browser” è una tecnica che può essere usata per rubare le password

Come possiamo prevenire questa truffa?

É una recente tipologia di phishing, diverso da quelli già visti e pericoloso non solo per l’utente privato, notoriamente più distratto, ma anche per l’utente professionista. Il phishing è quel sistema attraverso cui un truffatore, tramite uno o più messaggi fraudolenti o l’installazione di software malevolo sul dispositivo in uso, cerca di carpire dati alla potenziale vittima.

I moderni mezzi di creazione di siti web (HTML, CSS e gli strumenti JavaScript) si sono evoluti così tanto da poter mostrare qualsiasi cosa all’utente finale, dai form con i campi in qualsiasi forma e colore alle animazioni che simulano i componenti mobili delle interfacce. Insomma oggi, anche senza un programma specifico, è molto facile clonare l’aspetto di un form (l’interfaccia che consente a un utente di un sito web di inserire e inviare uno o più dati) grazie solo agli strumenti web già presenti sulla stessa pagina. I form che compaiono su tantissimi siti e che si aprono quando clicchiamo sui pulsanti che ci permettono di accedere a quel servizio usando il nostro account Google o Apple o Facebook.

ECCO UN ESMPiO DEI FORM

Il cosiddetto attacco browser-in-the-browser (BitB) rientra all’interno della categoria generale del phishing, un sistema che consente ai malintenzionati di accedere a dati sensibili, credenziali e altre informazioni personali sfruttando l’inganno e la mimetizzazione. Tra gli attacchi informatici, il phishing è una tecnica sempre più popolare e diffusa. Il phishing è un tipo di truffa informatica che viene effettuata inviando alla vittima delle e-mail fasulle che simulano, ad esempio, un servizio bancario o un e-commerce e che richiedono l’inserimento di credenziali, password o altri dati sensibili con un pretesto come un disguido tecnico o la necessità di cambiare una password, puntando dunque sull’ansia e sull’urgenza.

Anche se rimangono molto pericolose quando si va di fretta, il più delle volte, le mail di phishing sono piuttosto riconoscibili, per via di maldestri tentativi di imitare un’azienda, un’organizzazione o un altro soggetto, resi vani da errori grammatica, ortografia, sintassi, oppure da palesi traduzioni automatiche. Spesso i logo sono poco precisi, o ci sono altre vistose anomalie che gli utenti più smaliziati riconoscono subito. Il nome “phishing” richiama il concetto di pesca, più precisamente pesca a strascico: gli hacker che “gettano le reti” puntando sui grossi numeri, dato che “statisticamente” ci sarà sempre un utente sprovveduto, distratto o semplicemente non troppo ferrato che finirà con il cascarci.

Nel tempo il phishing si è evoluto, diventando una tecnica sempre più subdola, evolvendosi e ramificandosi in varie tipologie, ed è spesso la fase iniziale di un attacco ransomware, laddove si utilizzano tecniche di phishing per ottenere le credenziali di accesso a un dato sistema in modo da poterlo poi controllare e infettare con un malware e procedere con la crittografia dei dati e la richiesta di un riscatto.

BitB è l’acronimo di Browser in the Browser ed è appunto questa tecnica meno nota di attacco phishing online. guardate con attenzione l’url dove venite indirizzati, verificatelo, per scongiurare il pericolo che sia appunto un indirizzo truffa, che nasconde intenti malevoli.

Ecco, col sistema BITB quest’accorgimento decade, almeno in parte.

Quando si insegnano le basi della sicurezza informatica e in particolare come difendersi dai ladri di password, una delle regole più importanti, ripetute fino alla noia, è che prima di digitare la propria password bisogna sempre verificare di essere nel sito vero e non in una sua imitazione fabbricata dai truffatori.

Per fare questa verifica in modo facile e usabile anche da persone non esperte, si consiglia di ignorare l’eventuale contenuto grafico della pagina che sta chiedendo le credenziali di accesso e di guardare con attenzione il nome del sito, ossia l’URL (quello indicato in alto nella schermata).

Cito questo esempio con Poste Italiane, ma può succedere con tutti i servizi online di interesse (banche, assicurazioni, corrieri, ecc.):

Fig. 1

il link visualizzato è poste.it, ma se con il mouse ci si ferma sopra, viene visualizzato il vero link, che come in questo caso non è lo stesso

URL del link sospetto

Fig. 2

il link, in questo caso è un immagine, ma potrebbe essere anche un pulsante; come in Fig.1 il link che appare passando il mouse sopra non è sicuramente quello corretto.

Fig. 3

l’indirizzo del sito che staimo guardando dovrebbe essere poste.it, ma se guardate l’immagine in alto, dove ci dovrebbe essere scritto “poste.it/qualcosa” c’è scritto “cucine-del…..”

HTTPS – SSL

HTTPS – SSL

SSL “Secure Sockets Layer” è una tecnologia standard che garantisce la sicurezza di una connessione a Internet e protegge i dati sensibili scambiati fra due sistemi impedendo a malintenzionati di leggere e modificare le informazioni trasferite, che potrebbero comprendere anche dati personali. Comunemente è la comunicazione che avviene fra due o più sistemi quando si naviga su internet e si visualizza un sito Web tramite un browser del computer.

Con questo sistema è possibile impedire la lettura e l’intercettazione di qualsiasi dato trasferito fra utenti e siti o due sistemi, come ad esempio numeri di carta di credito, altre informazioni finanziarie, nomi e indirizzi. È possibile utilizzare algoritmi di crittografia per crittografare i dati in transito, impedendone la lettura agli hacker durante il transito su una connessione digitale.

Per aiutarci a non cadere in trappola si dovrà verificare di essere davvero nella schermata di login corretta e non in quella imitata da un truffatore, quindi se dobbiamo utilizzare il login di Google si dovrà controllare che in alto ci sia scritto “accounts.google.com” e non pincopallino.com o qualcos’altro non inerente al sito.

![]() Come ulteriore verifica, bisogna osservare l’icona di un lucchetto chiuso accanto al nome del sito (nella parte alta del browser): se l’icona dell’lucchetto chiuso non c’è, saprò per certo che ci troviamo su un sito non protetto e con ogni probabilità saremo sul sito fake del truffatore, quindi non dovremo digitare password o dati sensibili.

Come ulteriore verifica, bisogna osservare l’icona di un lucchetto chiuso accanto al nome del sito (nella parte alta del browser): se l’icona dell’lucchetto chiuso non c’è, saprò per certo che ci troviamo su un sito non protetto e con ogni probabilità saremo sul sito fake del truffatore, quindi non dovremo digitare password o dati sensibili.

![]()

![]()

Quindi nel caso il sito sia marcato “non sicuro” (con la scritta, un luchetto aperto, o un luchetto con la barra sopra) non ci si può fidare, potrebbe essere un sito creato ad hoc da un truffatore oppure anche un sito non aggiornato e che non usa il protocollo SSL per la trasmizzione dei dati, quindi non sicuro.

perché i truffatori più abili possono fare in modo che il lucchetto chiuso compaia; ma se manca, sarò sicuro di aver evitato un raggiro.

Semplice e pratico, insomma: due piccoli abitudini (guarda il nome, cerca il lucchetto) che si imparano facilmente e diventano automatiche come guardare a sinistra e a destra prima di attraversare la strada.